工业网络信息安全转向硬件解决方案

摘要:随着IT技术快速进入工业自动化系统的各个层面,工业网络信息安全日益显得十分重要。本文论述办公网络与工业网络信息安全的主要区别,较深入分析工业网络安全的主要威胁,较全面论述工业网络信息安全中涉及的主要技术和解决方案。由于工业网络安全有更高要求,所以工业网络开始采用分层、分布式纵深防御体系结构,并转向基于工业防火墙/VPN技术相结合的硬件解决方案。本文对硬件解决方案进行了较详细阐述,同时全面论述了工业网络安全领域的领导企业菲尼克斯电气公司提出的工业网络三重解决方案及其FL MGUARD工业网络安全系统。

关键词: 工业网络 信息安全 黑客攻击 纵深防御 体系结构 硬件解决方案

Abstract: With the spread of industrial Ethernet infrastructures,

network Security is a hot topic for automation technology. This article has analysed the main threats of industrial network Security. The key differences between office and factory Systems and networks is expounded. More detailed explanation of the Specific reguirements for the automation network are given. The hardware Security Solutions based on firewalls and encryption(VPN) for industrial application is introduced Comprehensively. The Phoenix Contact Company is a leading Supplier of Components and Solutions for Secured Communication in industrial network. It has developed a three-stage Security Concept and Security appliance FL MGUARD System for industrial automation.

Keywords: Industrial Network Security Hacking Defence-in-depth Architecture Hardware Solution

1. 概述:

在上世纪90年代中期之前,由于Internet 技术尚未成熟,当时的IT技术不能完全满足工业自动化的实时性和环境适应性等要求,于是各家公司都利用自己掌握的计算机技术开发具有专有权操作系统的工业自动化装置、专有权协议的网络及其自动化系统。由于具有较强的专用权,这些系统受外来影响较小。工业自动化系统较为封闭,其信息安全问题未受到重视。

最近几年,这种情况发生了急剧变化,传统自动化技术与IT技术加速了融合的进程,工业自动化系统已广泛采用微软Windows操作系统和TCP/IP标准网络协议,工业实时以太网已经被工业自动化领域广泛接受,IT技术快速进入工业自动化系统的各个层面,改变了自动化系统长期以来不能与IT技术同步增长的局面。工厂企业的信息化,可以实现智能工厂中从管理层、控制层直至现场层的信息无缝集成,使得过程控制系统(PCS)与制造执行系统(MES),以及企业管理信息系统(ERP)有机地融为一体,并能通过Internet网完成远程维护与监控。这种不可阻挡的发展趋势随之也带来了工业网络的安全问题,如何保证工业网络的机密性、完整性和可用性成为工业自动化系统必须考虑的一个重要问题。

在过去的一、两年中,工业网络的信息安全经历了迅猛的发展。2008年1月,黑客攻击了美国的电力设施,造成多个城市大面积停电,损失很大。近几年,美国公开报道的由于黑客攻击造成巨大损失的事件多达30起。据说,由于各种原因还有很多起事件受害的公司不准报道,保守秘密。而且,黑客攻击在逐年增加。在这种情况下,进入2009年,美国发电厂和大型电力企业对网络安全的重视程度也迈上了一个新的台阶。NERC (北美电力保障组织)制定了对大型电力系统组织有着深远影响的网络安全标准CIP(关键基础设施保护)条例, CIP标准条例监管机构对这些企业下达强制命令:每个发电、传输和配送部门,不论是否属于关键资产部门,都必须履行这些条例。电力供应和输配电部门必须采取明确的安全防范措施,以确保持续供电。不符合该标准的情况一经发现,可能被处以高达每天100万美元的罚款。许多行业外人士(包括化工、炼油、冶金等)也正在密切关注电力行业的动态。他们期望自己的行业中也能够出现类似的法规,而且是越早越好。由于该标准被界定为一套大型关键基础设施保护标准,其他用到SCADA和DCS的领域也正在对它进行审核。由此可见,工业网络的信息安全已成为工业自动化领域新的关注热点。

2. 工业网络信息安全威胁分析:

工业网络信息安全的潜在威胁主要来自黑客攻击、数据操纵(Data manipulation)、间谍(Espionage)、病毒、蠕虫和特洛伊木马等。

黑客攻击是通过攻击自动化系统的要害或弱点,使得工业网络信息的保密性、完整性、可靠性、可控性、可用性等受到伤害,造成不可估量的损失。黑客攻击又分为来自外部的攻击和来自内部的攻击。

•来自外部的攻击包括非授权访问是指一个非授权用户的入侵;拒绝服务(DOS)攻击,即黑客想办法让目标设备停止提供服务或资源访问。这样一来,一个设备不能执行它的正常功能,或它的动作妨碍了别的设备执行它们的正常功能,从而导致系统瘫痪,停止运行。

•来自内部的安全威胁,主要是由于自动化系统技术人员的技术水平的局限性以及经验的不足,可能会出现各种意想不到的操作失误,势必对系统或信息安全产生较大的影响。

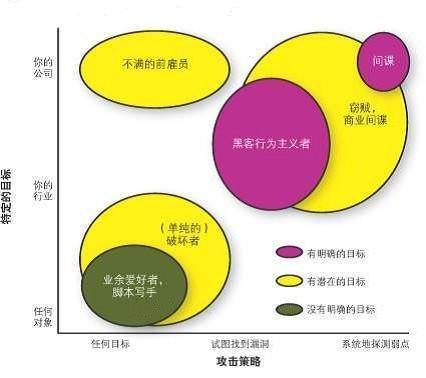

图1 黑客攻击工业网络

严重黑客攻击(如图1 所示)的性质,已经从单纯的娱乐,扩展到了犯罪、恐怖主义、甚至国家赞助的间谍活动。在这种情况下,工业自动化系统必须采取适当而有力的防御措施来应对黑客攻击行为的不断升级。

[DividePage:NextPage]

3、 办公网络和工业自动化网络之间主要差别:

众所周知,用于工业自动化系统的网络通信技术来源于IT信息技术的办公自动化网络技术,但是又不同于办公环境使用的计算机网络技术,这是因为办公网络通信是以传递信息为最终目的,而工业网络传递信息是以引起物质或能量的转移为最终目标。众所周知,在办公应用环境,计算机病毒和蠕虫往往会导致公司网络故障,因而办公网络的信息安全越来越受到重视,通常采用杀毒软件和防火墙等软件方案解决安全问题。在工业应用环境,恶意软件的入侵,将会造成生产线停顿,导致严重后果。因而,工业网络安全有更高要求,办公应用的信息安全解决方案已不能满足这些需要。办公网络与工业网络主要的差别在于:

表1 在办公室和工业环境中IT安全解决方案的要求

4. 工业网络信息安全转向硬件解决方案:

(1) 网络安全软件解决方案:

早期,工业自动化系统曾采用办公环境使用的网络安全软件解决方案。软件主要包括杀毒程序,将它们通常安装在基于Windows的控制器、机器人或工业PC上。但是,由于在工厂大多是多种多样设备混合使用,有可能它们之间会产生相反作用,从而影响被保护的系统。例如,美国的一家过程自动化工厂在一台工业PC上安装了杀毒程序,该杀毒软件妨碍了一个重要锅炉系统的紧急停机,导致了严重后果。另一个例子是某制造工厂在多台工业PC上装了杀毒程序,由于多个杀毒软件执行时进程之间可能会发生冲突,使得工厂的流水线不能启动,造成巨大损失。

(2) 工业网络安全硬件解决方案:

为了确保工业自动化系统的信息安全,工业网络目前都转向采用基于硬件的防火墙和VPN技术。

硬件防火墙主要是在优化过的Intel架构的专业工业控制计算机硬件平台上,集成防火墙软件形成的产品。硬件防火墙具有高速、高安全性、高稳定性等优点。硬件平台一般均采用几百兆甚至上千兆的高速CPU芯片,以多芯片模式工作,个别甚至采用了ASIC芯片来提高系统的处理能力;硬件平台的操作系统一般针对安全需要做了最小化优化,并且结合防火墙这一唯一的功能环境要求在采集数据包的底层驱动上也做了优化。在存储方面,采用Flash存储使系统的关键数据存储相对传统技术在读写速度和稳定性上都有很大提高。另外,加固的设备外壳、标准的设计尺寸以及优化的电源使硬件防火墙更适用于大型工业生产环境。防火墙主要采用简单包过滤、代理服务和状态检测(Stateful Inspection)三种安全控制技术来控制网络中流量的输入和输出。状态检测技术是包过滤、代理服务技术相结合的产物,兼具系统处理速度快、安全性高的特点,是当前硬件防火墙中比较广泛应用的主流安全控制技术。防火墙的工作模式主要涉及防火墙的安全分区,组网方式,对VPN加密隧道的支持,业务流控制,虚拟子系统设置,以及为提高系统可靠性采取的双机倒换保护等内容。在组网方面,硬件防火墙的接口可以工作在透明桥接、路由和NAT三种模式下,路由模式是防火墙普通使用的接口模式。

VPN(Virtual Private Network)是一种在公用网络上建立专用网络的技术。之所以称为虚拟网主要是因为整个VPN网络的任意两个节点之间的连接并没有传统的专网所需的端到端的物理链路,而是架构在公用网络平台(如Internet等)之上的逻辑网络,用户数据在逻辑链路中传输。这种逻辑路径也被称为隧道(Tunnel)。VPN的主要功能是通过隧道或虚电路实现网络互联;数据加密以及信息认证、身份认证;能够进行访问控制、网络监控和故障诊断。VPN可以帮助远程用户、工厂企业分支机构、以及供应商等和工厂企业内部网络建立可信的安全连接,并保证数据的安全传输。对于工业自动化系统而言,为了能够保证数据不被窃听,VPN在站点之间建立了一个虚拟通道,数据在这个隧道中传送。这样的机制意味着每个地方所使用的网络协议是无关的。为了保证因特网上的数据传输的安全,在发送之前对数据进行加密,接收者对数据进行解密。在隧道的两端可以连接单个站点或完整的局域网。连接的端点是特殊的VPN网关。为了防止对数据通信的监听或操纵,这些VPN网关使用所谓的隧道协议在协议层对所要传输的数据进行加密。

VPN网关与防火墙一样是一类比较成熟的网络安全产品。对于工厂企业自动化系统而言,只有把两种安全产品配合起来使用才能实现一个较完整的安全解决方案。在这方面,有两种做法:一种是VPN网关作为一个独立设备与防火墙配合使用;另一种方案是在防火墙内集成VPN网关。后者具备如下优点:可以保护VPN网关免受DOS攻击;对VPN加密隧道承载的数据可以施加安全控制;可以简化组网路由,提高效率;可以共享用户认证信息;以及有利于统一日志和网络管理。

硬件防火墙系统性能在不断提升,除了可以满足高带宽接口环境的要求之外,也为采用多个较小型防火墙的网络环境提供了防火墙设备集成的可能,从而能够实现小型分布式信息安全系统的架构。

[DividePage:NextPage]

5. 菲尼克斯电气公司三重安全解决方案:

为了提高基于工业以太网的工业通信网络的信息安全性,菲尼克斯电气公司开发了一种新的安全概念,该概念使用三个层面(three-stage)安全步骤以满足工业自动化系统的需要,同时考虑了逐渐增加的网络安全要求。三个层面安全措施如下:

•用简单的机械保护方法实现访问锁定;

•具备IEEE综合安全功能的管理交换机;

•具有防火墙和路由器功能的工业安全组件。

在这里,第三个层面防护措施采用带有小型分布式安全系统的纵深防御体系架构,如图2所示。工厂企业防火墙用于保护整个企业防御Internet的安全威胁;管理层到控制系统的具有DMZ隔离区的防火墙用于保护整个控制系统;分布式安全组件则用于保护诸如PLC或DCS等关键设备。菲尼克斯电气公司采用Innominate技术研发的FL MGUARD安全组件可以使用在这种分布式架构中,它们保护部分系统网络、每一个生产单元或一个单独的自动化设备。

图2 工业网络安全分布式纵深防御体系结构

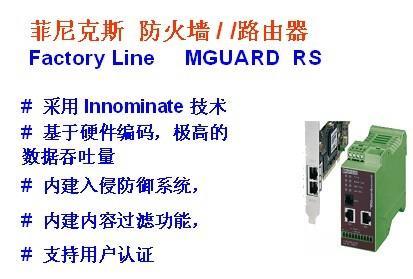

FL MGUARD平台是一个独立的系统,该平台可以直接集成到连接至工业网络的工业计算机,若有需要,也可以PCI卡的型式完成集成,如图3所示。FL MGUARD组件基于硬件的安全协议的实现既不需要修改计算机的配置,也不需要定期进行软件升级。相对于被保护系统所使用的处理机和操作系统,它是完全独立的系统。绝不会对系统产生负面影响。

图3 FL MGUARD工业网络信息安全安全组件

由于菲尼克斯电气公司采用的分布式安全系统架构是为每个工业系统的中央计算机、控制计算机或生产机器人分配一个其自身的安全组件,因而它具有独立的安全等级,并特地配置了访问权和其它方面的中央管理功能。

FL MGUARD安全组件使用被其保护的计算机相同的IP地址,因而它不会被入侵者识别,使它很难被发现,从而避免了随之而来的攻击。同时,MGUARD配置了基于Kaspersky Lab技术的病毒扫描器,用于监视数据源以识别协议中的病毒(如HTTP、SMTP和FTP)。使得工业自动化系统能够全面防御DOS、DDOS以及网络病毒的攻击。

配备ME45外壳的 FL MGUARD 组件可安装在DIN导轨上,并实现工业防火墙、路由器和VPN三合一集成。集成安全解决方案的基础是运行在硬件实现的网络处理器上的嵌入式Linux OS内核程序,Intel芯片能够实现基于硬件的DES、3DES和AES加密,并能保证以VPN连接方式穿越防火墙的流通量高达99Mbps或70Mbps。

FL MGUARD安全组件主要功能如下:

•可配置的防火墙保护系统防御来自外部的未授权访问。包过滤器过滤基于源和目的地址的数据包,并且阻止来自内部的不希望的通信;

•基于硬件编码,极高的数据吞吐量;

•可支持10个VPN通道,VPN通道创建前设定释放按钮(硬件或软件);

•支持Zone Defence 联动预警机制;

•内建入侵防御系统,并可自动更新入侵特征数据库;

•内建内容过滤功能,可过滤WEB邮件等;

•支持用户认证。通过ICSA Firewall,ICSA IP Sec等国际认证。

FL MGUARD系列产品中的MGUARD RS 安全组件支持通过Internet网进行的安全远程服务和维护,包括远程诊断、远程组态和遥控服务。远程网络应覆盖模拟、拨号、ISDN、数字用户线路电缆技术。为了满足各种需求,FL MGUARD RS提供五种类型的组件,它们是:

—— 路由器 — FL MGUARD RS-B;

—— 安全组件 — FL MGUARD RS;

—— 支持VPN功能的安全组件 — FL MGUARD RS VPN;

—— 支持VPN和嵌入式模拟调制器的安全组件 — FL MGUARD RS VPN ANALOG;

—— 支持VPN和嵌入式ISDN调制器(ISDN端子适配器)的安全组件 — FL MGUARD RS VPN ISDN。

FL MGUARD RS系列组件提供状态检测防火墙保护、网络路由和NAT地址变换、同时支持IT网络协议(诸如DHCP、DNS、QOS和VLAN等)的主机系统。VPN虚拟专用网性能支持IPsec、L2TP和PPTP连接;X.509数字证书和PSK身份认证技术;以及DES、3DES和AES加密技术。安全组件集成的模拟调制器或ISDN调制器是可供选择的。菲尼克斯公司安全组件使用的VPN技术涉及通信技术的隧道技术、密码技术和现代认证技术。这些技术和协议包括:

•PPTP点到点隧道协议:

PPTP协议将控制包与数据包分开,控制包采用TCP控制,用于严格的状态查询;数据包部分先封装在PPP协议中,然后封装到GREV2协议中。

•L2TP第二层隧道协议:

L2TP是国际标准隧道协议,能以隧道方式使PPP包通过各种网络协议,包括ATM、SONET和帧中继。

•IPsec协议:

IPsec协议是一个范围广泛、开放的VPN安全协议,工作在OSI模型中的第三层网络层。它提供所有在网络层上的数据保护和透明的安全通信。在隧道模式下,IPsec把IPv4数据包封装在安全的IP帧中。

• X.509数字证书:

基于X.509数字证书实现身份证是一种“基于非对称加密模型”的典型认证机制,具有较高安全性,它依赖于共同信任的第三方CA认证机构实现认证。数字证书遵循X.509标准所规定的格式。

•DES数据加密标准:

DES数据加密标准是美国1997年公布实施的分组密码体制。它是一种对二元数据进行加密的方法。为了提高DES的抗攻击性,可以使用DES的两种变形,即双重DES和三重DES(3DES)。它们两次或三次执行DES算法,从而使安全性大大提高。

[DividePage:NextPage]

•AES高级数据加密标准算法:

AES算法是1997年美国国家标准和技术研究所(NIST)制定的加密标准算法。AES算法比3DES快,且更安全密钥长度最大为256bit。

由此可见,FL MGUARD网络安全产品系列能够全面提供路由器、防火墙、VPN、QoS和入侵检测等支持功能,完成工业自动化系统的信息安全保护,并能通过Internet实现工厂安全的远程诊断和远程维护。2008年,菲尼克斯电气公司敏锐的观察到随着黑客攻击的增加,工业网络信息安全显得越来越重要,于是果断地收购了工业网络信息安全的领袖企业德国Innominate 公司,从而使菲尼克斯电气公司成为工业网络受控与安全通信解决方案及其产品的领导供应商。

作者:上海工业自动化仪表研究院 缪学勤

参考文献

1. Olaf Siemens. Hardware route to virus protection for automation nets. The Industrial Ethernet Book, November 2005.

2. Peter Welander. Cyber security hits home. Control Engineering , Jan. 2009.

3. Torsten Rssel. 车间里的建议:工业以太网需要更加安全. 制造业信息管理, 2008,12.

4. Frank Ogden. Security hardware for industrial networking. The Industrial Ethernet Book, May 2008.

5. Phoenix Contact GmbH & Co. Realtime Ethernet Standard PROFINET,2008.

6. Phoenicx Contact GmbH & Co. User Manual for FL MGUARD RS,Hardware and Software,01/2009.

7. Eric Byres, Lan Verhappen. Defence-in-depth now takes in fieldbus Levels. The Industrial Ethernet Book,April 2007.

8. Innominate Security Technology AG.. IT Security in Production, Security for Industrial Ethernet Networks Based on Accepted Standards, June 2008.

声明:本网站所收集的部分公开资料来源于互联网,转载的目的在于传递更多信息及用于网络分享,并不代表本站赞同其观点和对其真实性负责,也不构成任何其他建议。本站部分作品是由网友自主投稿和发布、编辑整理上传,对此类作品本站仅提供交流平台,不为其版权负责。如果您发现网站上所用视频、图片、文字如涉及作品版权问题,请第一时间告知,我们将根据您提供的证明材料确认版权并按国家标准支付稿酬或立即删除内容,以保证您的权益!联系电话:010-58612588 或 Email:editor@mmsonline.com.cn。

- 暂无反馈